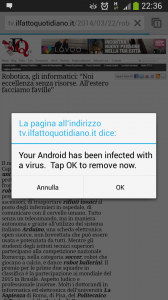

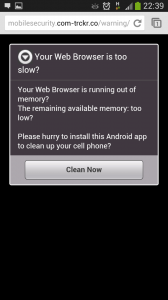

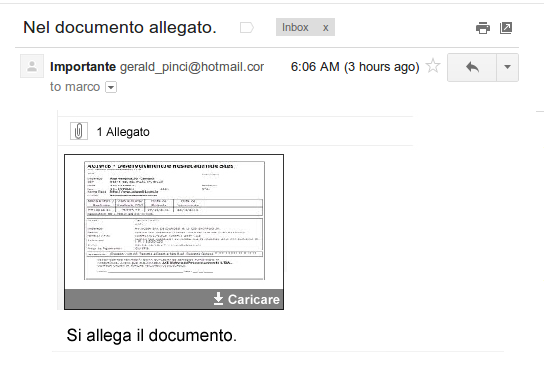

In questi giorni si sta diffondendo via mail un tentativo di infezione virale: si ricevono nella casella di posta elettronica false comunicazioni, molte delle quali con falso mittente “Equitalia”, in cui si invita l’utente ad aprire il modulo in allegato (esempio “nome-file.pdf”, “nome-file.doc” o “nome-file.cab”) che in realtà potrebbe contenere un pericoloso virus (Cryptolocker).

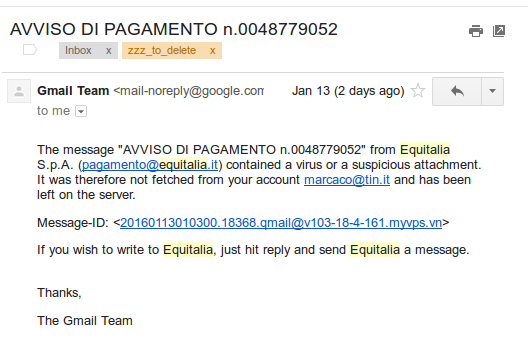

nel mio caso (fortunatamente) gmail lo intercetta e non lo scarica dalla casella remota.

Nel caso arrivasse anche a voi : non aprite assolutamente gli allegati della mail e cestinatela immediatamente prima che possano infettare il computer e le cartelle di rete condivise.

Nel caso arrivasse anche a voi : non aprite assolutamente gli allegati della mail e cestinatela immediatamente prima che possano infettare il computer e le cartelle di rete condivise.

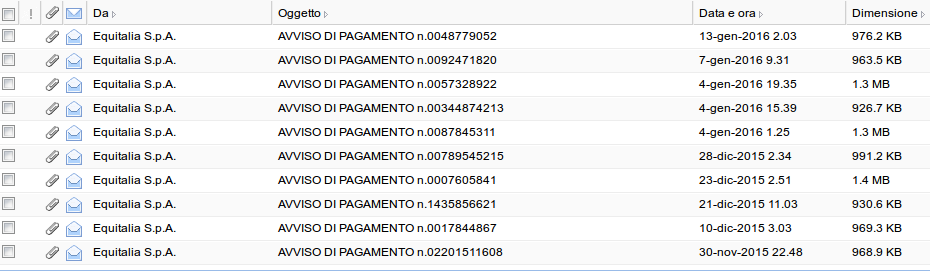

Per far capire la portata dell’attacco guardate quante ne ho ricevute in uno dei miei tanti honeypot 🙂

Agente della Risossione

Equitalia S.p.A.

Via Cristoforo Colombo 135 – 002341 – RomaArt. 29 D.P.R. 07/03/1942, n. 331 e successive modifiche – Art. 29 D.P.R. 02/01/1942, n. 223, Art. 190 c.p.c.

Gentile Sig./Sig.ra,

Il suindicato Agente della Riscossione avvisa, ai sensi delle intestate disposizioni di legge , di aver depositato in data odierna, nella Casa Comunale del Comune il seguente avviso di pagamento “Documento n.0048779052” del 12/01/2016 , composto da 3 pagina/e di elenchi contribuenti a nr. 5 atti.

SCARICA IL DOCUMENTO ALLEGATO

© Equitalia S.p.A. C.F. P.I. 067454431

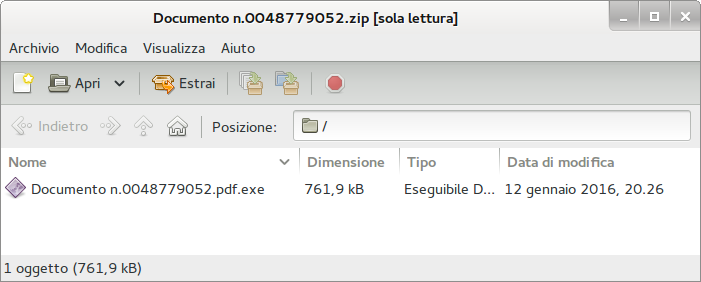

e lo zip allegato contiene un eseguibile sfruttando il solito trcchetto della doppia estensione per fregare gli utenti windows che non visualizzano l’estensione per i file noti.